Поиск товаров

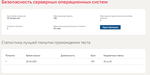

Безопасность серверных операционных систем.Тест Синерги

Безопасность серверных операционных систем.Тест Синергия 2021г Сдано на 100 баллов в 2021г. Верно 30 из 30 вопросов. Скриншот с отметкой прилагается к работе. Ответы выделены цветом в Worde. После покупки Вы получите файл с ответами на вопросы которые указаны ниже: В стандартной политике безопасности установка программных продуктов непосредственно пользователем корпоративной рабочей станции … запрещена разрешена разрешена, за исключением компьютерных игр разрешена, но только с устного согласия сотрудника ИТ-отдела … можно отнести к организационным мерам компьютерной безопасности Защиту от несанкционированного доступа к системе организацию обслуживания объекта тщательный подбор персонала Ведение особо важных работ несколькими сотрудниками Выбор места расположения объекта Резервное электропитание Утилиты скрытого управления позволяют … запускать и уничтожать файлы запускать операционную систему разрушать жесткий диск В европейских критериях безопасности ITSEC установлено … классов безопасности 5 7 8 10 12 15 Программы-...» относятся к антивирусным программам принтеры сканеры доктора Аутентификация субъекта – это … процедура распознавания субъекта по его идентификатору проверка подлинности субъекта с данным идентификатором установление того, является ли субъект именно тем, кем он себя объявил процедура предоставления законному субъекту соответствующих полномочий и доступных ресурсов системы установление лиц или процессов, осуществляющих несанкционированного доступа к информации … можно отнести к техническим мерам компьютерной безопасности резервное электропитание защиту от несанкционированного доступа к системе установку замков резервное копирование данных защиту от несанкционированного копирования защиту от хищений, диверсий и саботажа Авторизация субъекта – это … процедура предоставления законному субъекту соответствующих полномочий и доступных ресурсов системы установление лиц или процессов, осуществляющих несанкционированного доступа к информации установление того, является ли субъект именно тем, кем он себя объявил проверка подлинности субъекта с данным идентификатором процедура распознавания субъекта по его идентификатору Неверно, что защита информации встроенными методами прикладных программ может осуществляется в направлении … аудита борьбы с макровирусами криптографического закрытия разграничения доступа к данным Преступная деятельность, которая подразумевает использование методов манипулирования пользователем, направленных на получение конфиденциальных данных. - это... фишинг Неверно.. что к основным разновидностям вредоносного воздействия на систему относится ... вывод из строя удаление системы создание помех в работе инициирование ложных действий модификация выполняемых функций Под конфиденциальностью информации понимается … защита от несанкционированного доступа к информации актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения возможность за приемлемое время получить требуемую информационную услугу Право доступа к информации – это … совокупность правил доступа к информации, установленных правовыми документами или собственником либо владельцем информации лицо или процесс, осуществляющие несанкционированного доступа к информации возможность доступа к информации, не нарушающая установленные правила разграничения доступа совокупность правил, регламентирующих порядок и условия доступа субъекта к информации и ее носителям нарушение установленных правил разграничения доступа Санкционированный доступ к информации – это … доступ к информации, не нарушающий установленные правила разграничения доступа совокупность правил, регламентирующих порядок и условия доступа субъекта к информации и ее носителям лицо или процесс, осуществляющие несанкционированного доступа к информации нарушение установленных правил разграничения доступа совокупность правил доступа к информации, установленных правовыми документами или собственником либо владельцем информации Неверно, что к модулям антивируса относится … сканер файлов по сигнатурам средство обновления программных модулей и баз сигнатур модуль перехвата нажатия клавиш монитор (перехватчик и анализатор запускаемых процессов) Программы keylogger используются для … удаления вирусов сбора информации, вводимой с клавиатуры удаления программ-шпионов контроля за состоянием центрального процессора . … можно отнести к техническим мерам компьютерной безопасности Резервное копирование Резервирование важных подсистем Установку систем обнаружения утечек воды Оборудование систем пожаротушения Установку оборудования сигнализации Идентификацию и аутентификацию Информационная безопасность, по законодательству РФ, – это … методологический подход к обеспечению безопасности маркетинг состояние защищенности национальных интересов РФ в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства свод норм, соблюдение которых призвано защитить компьютеры и сеть от несанкционированного доступа состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства Аппаратные и программные средства и технологии гарантировать абсолютную надежность и безопасность данных в компьютерных системах … не могут могут только для государственных организаций могут могут только для коммерческих компаний могут только для частных лиц На компьютерах может применяться локальная политика безопасности … аудита подстановки гаммирования симметричных криптографических преобразований Пользователь, (потребитель) информации – это … пользователь, использующий совокупность программно-технических средств субъект, пользующийся информацией, в соответствии с регламентом доступа владелец фирмы или предприятия фирма – разработчик программного продукта, которая занимается ее дистрибьюцией К основным видам систем обнаружения вторжений относятся... системы активные и пассивные межсетевые и локальные синхронные и асинхронные Средства защиты от несанкционированного доступа к информации, рассматриваемые в «Концепции защиты СВТ и АС от НСД к информации» как главные, – это … инфраструктуры промышленных предприятий компьютерные и коммуникационные системы система разграничения доступа биометрические системы Идентификация субъекта – это … проверка подлинности субъекта с данным идентификатором установление того, является ли субъект именно тем, кем он себя объявил процедура предоставления законному субъекту соответствующих полномочий и доступных ресурсов системы процедура распознавания субъекта по его идентификатору установление лиц или процессов, осуществляющих несанкционированного доступа к информации Под физической безопасностью информационной системы подразумевается … ограничение физического доступа к системе по средствам пропусков, паролей, биометрических данных запрет физического входа и выхода из здания компании в период с 10 до 18 часов ограничение подключения к информационной системе «из вне» Под доступностью информации понимается … возможность за приемлемое время получить требуемую информационную услугу защита от несанкционированного доступа к информации актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения Неверно, что к источникам угроз информационной безопасности относятся … человеческий фактор правовые аспекты функционирования ис стихийные бедствия аппаратные сбои ошибки проектирования и разработки ис Одно из основных средств проникновения вирусов в компьютер – … съемные диски игровые программы копирование файлов В соответствии с законодательством ответственность за незаконное ограничение доступа к информации и за нарушение режима защиты информации несут … служащие органов государственной власти администраторы информационных систем служащие охранных агентств руководители … можно отнести к организационным мерам компьютерной безопасности организацию обслуживания объекта защиту от хищений, | |||||